BSI IT-Grundschutz Tool HITGuard

Im Zentrum des BSI IT-Grundschutz-Kompendium stehen die sogenannten IT-Grundschutz-Bausteine. Jeder Baustein behandelt ein Thema und dazu relevante Sicherheitsaspekte. Werden Anforderungen eines Bausteins nicht erfüllt, gibt es konkrete Maßnahmenempfehlungen, um dem entgegenzuwirken. Zusammen mit den BSI-Standards bildet das BSI IT-Grundschutz-Kompendium eine Methodik für ein solides IT-Sicherheitsmanagement.

Unsere ISMS Software HITGuard bildet die Anforderungen des BSI IT-Grundschutz-Kompendiums effizient ab. HITGuard passt sich flexibel an Ihre individuellen Bedürfnisse an. Viele unserer Kunden haben beispielsweise Interesse an einer Kombination aus BSI IT-Grundschutz und ISO 27001. Auch das ist kein Problem. HITGuard begleitet und unterstützt Sie vom Anfang, bis zur Einreichung der Zertifizierungsdokumente.

Ist die Thematik neu für Sie oder brauchen Sie Unterstützung in der Umsetzung, um z.B. zu einer ISO 27001 Zertifizierung zu gelangen? Unser kompetentes Team hilft Ihnen gerne weiter!

und Betriebsführungsges.m.b.H

Zukunftsfähiger BSI Grundschutz mit HITGuard ISMS

TogetherSecure ist offizielle Lizenznehmerin des IT-Grundschutz-Kompendiums.

Highlights

- Lizenzierte Inhalte des BSI IT-Grundschutzkompendiums

- Maßnahmenvorschläge zu gefundenen Schwachstellen

- Einfache Ermittlung der Compliance-Deckung der Kompendiums Kapitel

- Jährliches Update auf das aktuelle Grundschutzkompendium

- Automatische Überführung bereits bewerteter Kapitel auf eine neuere Version des Kompendiums. Dies erspart viel Aufwand bzw. verhindert ein ausaltern Ihrer Risikobewertungen!

- Auditfertige Reports (individualisierbar)

Vorgehensweise zur Standard-Absicherung mit HITGuard

Es gibt vielerlei Punkte, die es beim Aufbau eines guten ISMS zu beachten gilt. Die IT-Grundschutz-Methodik kann hier als Wegweiser angesehen werden, um ohne größere Umwege das Ziel eines nachhaltigen und wirtschaftlichen ISMS zu erreichen.

Wie Sie HITGuard dabei Schritt für Schritt unterstützt, sehen wir uns am besten anhand der vom BSI empfohlenen Vorgehensweise zur Standard-Absicherung (siehe Grafik) an.

1 Erhebung des Ist-Zustandes mittels Strukturanalyse

Welche wichtigen Geschäftsprozesse im Unternehmen gibt es? Welche Informationen werden in diesen Geschäftsprozessen verarbeitet und gespeichert? Mit welchen Anwendungen geschieht dies? Welche IT-Systeme sind daran beteiligt? Das sind Fragen, die man sich im Zuge der Erhebung des Ist-Zustandes stellen sollte.

„Ziel der Strukturanalyse ist es, diejenigen Objekte zu identifizieren und in ihrem Zusammenwirken zu beschreiben, für die in einem Sicherheitskonzept Schutzmaßnahmen festgelegt werden müssen.

Ziel der Strukturanalyse ist es nicht, ein vollständiges Inventar über alle eingesetzten technischen Komponenten zu erhalten. Vielmehr sollten Sie bei allen Teilerhebungen Objekte sinnvoll zu Gruppen zusammenfassen“ (Quelle: BSI)

Mit der BSI Grundschutz Software HITGuard können Sie Ihre Kernapplikationen, wesentlichen Infrastrukturservices sowie zentrale Hardware oder andere Assets von großer Bedeutung in einem Graphen abbilden und untereinander in Beziehung setzen. Dies ermöglicht Ihnen schutzzielspezifische Auswertungen die z.B. Aussagen über die Abhängigkeit von Prozessen und Services liefern und die Erfüllung von geforderten Wiederherstellzeiten prüfen.

2 Schutzbedarfsfeststellung

Sind die relevanten Objekte identifiziert, geht es daran den Schutzbedarf zu ermitteln. Die Fragestellung ist hierbei: Welcher Schaden kann entstehen, wenn für ein Objekt die Grundwerte Vertraulichkeit, Integrität oder Verfügbarkeit verletzt werden?

Überlegen Sie hierzu zuerst mögliche Schadensszenarien (z.B. betriebliche Ausfallzeiten, Gesetzesverstöße, persönliche Unversehrtheit, Reputationsverlust). Anschließend bilden Sie mehrere Klassen je nach Größe des möglichen Schadens. Schreiben Sie dazu monetäre Grenzwerte fest, ab der ein Schaden für Sie z.B. überschaubar (< 10.000 €), beträchtlich (< 500.000 €) oder existenzgefährdend (> 500.000 €) ist. Diese Grenzwerte können je nach Unternehmensgröße sehr unterschiedlich sein.

Der Schutzbedarf eines Objekts hängt grundsätzlich vom Schutzbedarf der Geschäftsprozesse und Informationen ab, an denen das Objekt beteiligt ist. Beginnen Sie also den Schutzbedarf Ihrer Prozesse, Anwendungen und Informationen zu ermitteln. Der Schutzbedarf vererbt sich anschließend auf die Anwendungen, IT-Systeme, Netzwerkinfrastruktur, Gebäude usw.

HITGuard unterstützt Sie dabei in vielerlei Hinsicht: bei der Erstellung der Schutzbedarfklassen in der Risikopolitik, bei der strukturierten Abarbeitung der Analysen und bei der automatischen Vererbung von Schutzbedarfen

3 Modellierung

In der Modellierung wird anhand der Strukturanalyse und der ermittelten Schutzbedarfe ein Prüfplan für die Sicherheitsanforderungen der Objekte erstellt.

Es soll auf jedes Objekt des Sicherheitskonzepts zumindest ein IT-Grundschutz-Baustein angewendet werden. Hierzu sieht man sich die Bausteine des IT-Grundschutz-Kompendium einzeln an und überlegt auf welche Objekte sie angewendet werden können. Eine Hilfestellung liefert hier Kapitel 2.2 des Kompendiums.

Konnte zu einzelnen Objekten kein Baustein gefunden werden, so ist für diese Objekte eine gesonderte Risikoanalyse durchzuführen.

4 IT-Grundschutz-Check

Anhand des erstellten Prüfplans werden die Objekte nun geprüft. Die Anforderungen der relevanten IT-Grundschutz-Bausteine werden Frage für Frage durchgegangen. Dabei wird ermittelt ob bestehende Sicherheitsmaßnahmen ausreichen oder ob es Verbesserungen bedarf, um das nötige Schutzniveau zu erreichen.

Ein IT-Grundschutz-Baustein umfasst Basis-Anforderungen, die in jedem Fall zu erfüllen sind, Standard-Anforderungen bei normalem Schutzbedarf und weiter reichende Sicherheitsmaßnahmen für Systeme mit erhöhtem Schutzbedarf.

HITGuard bietet die Inhalte des BSI IT-Grundschutz Kompendium in Form strukturierter Fragebögen an. Durch das systematische Vorgehen werden alle notwendigen Sicherheitsmaßnahmen identifiziert. Werden Schwachstellen erkannt, bietet Ihnen HITGuard passende Maßnahmenvorschläge zur Reduktion bzw. Behebung an.

Die Ergebnisse der Checks müssen später von Dritten (z.B. Auditoren) überprüft werden können. Mit unserer BSI Grundschutz Software kein Problem – Sie erhalten tagesaktuelle Dokumentation per Mausklick.

Das IT-Grundschutz-Kompendium wird jährlich aktualisiert, da sich der Stand der Technik weiterentwickelt. Es muss daher regelmäßig überprüft werden, ob die getroffenen Sicherheitsvorkehrungen noch ausreichen. Hierfür können Sie mit HITGuard die Objekte einer Neubewertung unterziehen. Dabei werden Ihnen Geänderte Vorgaben angezeigt. Für die restlichen Teile können Sie die bestehenden Antworten und Begründungen einfach übernehmen. Dies reduziert Ihren Aufwand erheblich.

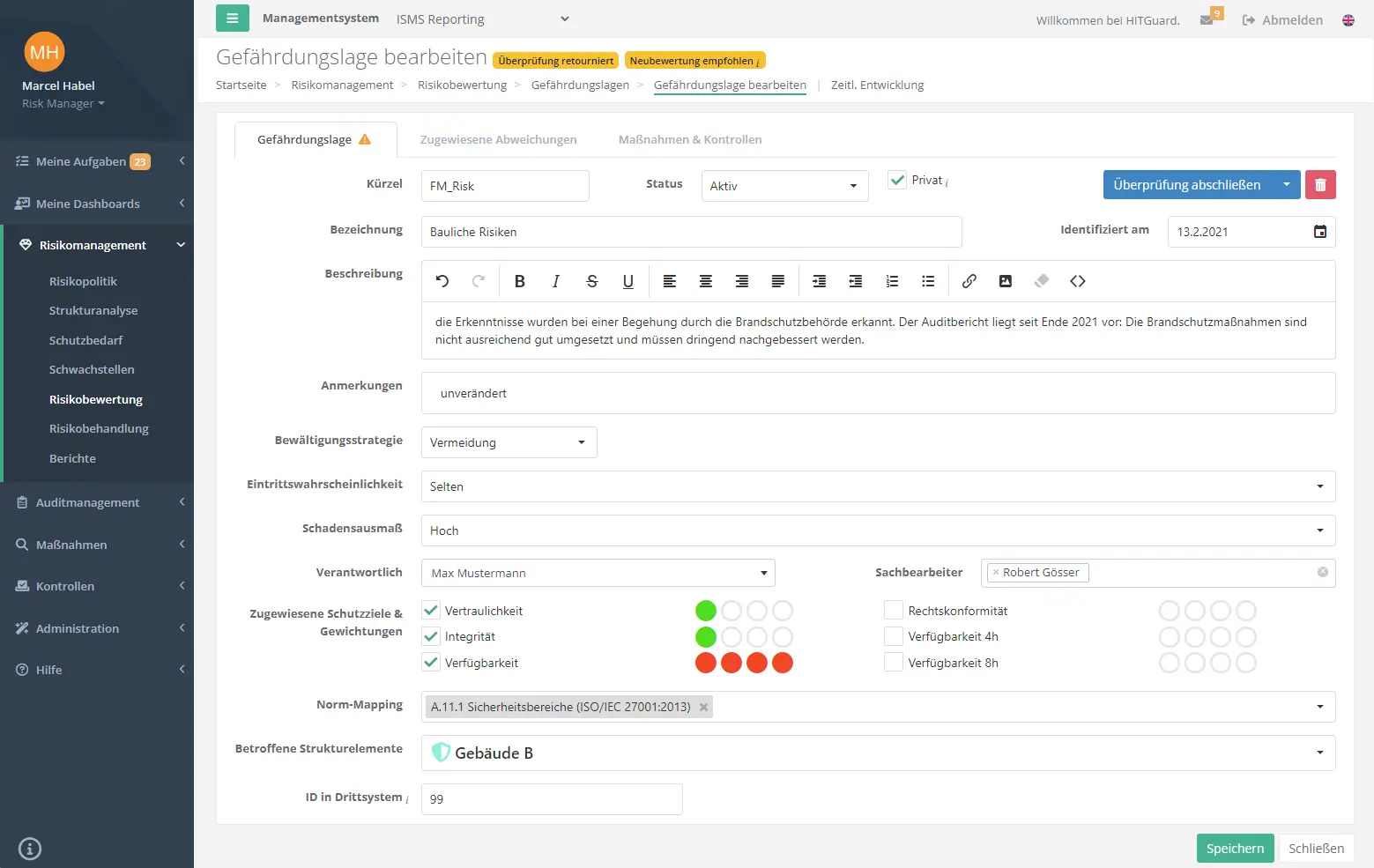

5 Risikoanalyse

Im nächsten Schritt werden gefundene Schwachstellen zu Risiken überführt. Dabei werden thematisch zusammengehörige Schwachstellen gebündelt. Als Hilfestellung, welche Risiken es geben könnte, bietet das IT-Grundschutz-Kompendium eine Liste mit 47 Gefährdungen an, die Sie in HITGuard finden.

Dann muss jedes Risiko bewertet werden. Die Größe des Risikos ergibt sich aus seiner Eintrittswahrscheinlichkeit und dem zu erwartenden Schadensausmaß im Eintrittsfall. Die Kategorien, mit denen Sie Eintrittswahrscheinlichkeit und Schadensausmaß beschreiben, definieren Sie in der Risikopolitik.

Anhand der Bewertung der Risiken können anschließend Entscheidungen über deren Behandlung getroffen werden. Die Visualisierung in der Risikomatrix hilft dabei die Risiken einzuordnen und zu priorisieren. Werden später Maßnahmen zur Behandlung umgesetzt, kann mit ihrer Hilfe deren Auswirkung auf das Risiko dargestellt werden.

6 Realisierung der Maßnahmen

Meist führen IT-Grundschutz Checks und Risikoanalysen zu einer Reihe von Defiziten, die es in der Folge zu beheben gilt. Seien es fehlende Sicherheitsmaßnamen, mangelnde Sicherheitstechnik, organisatorische Schwachpunkte oder ähnliches.

Das BSI Grundschutz Tool HITGuard hilft Ihnen in der Planung, Priorisierung und Umsetzung von Maßnahmen zum Schließen der Lücken im Sicherheitskonzept:

- Erstellen Sie Maßnahmen aus Vorschlägen des IT-Grundschutz-Kompendiums.

- Priorisieren Sie die Maßnahmen abhängig vom damit verbundenen Risiko.

- Planen Sie die Umsetzung abhängig vom Umfang der Maßnahme.

- Weisen Sie die Maßnahmen den Verantwortlichen in den Fachabteilungen zu und lassen Sie sich in definierbaren Intervallen über den Fortschritt unterrichten.

Erstellen Sie abschließend Kontrollen mit denen z.B. das Einhalten von Richtlinien oder der Patch-Stand eines IT-Systems, in Form von wiederkehrenden Aufgaben regelmäßig geprüft werden.

All dies erledigen Sie einfach und effizient mit dem workflowgestützten Internen Kontrollsystem (IKS) von HITGuard.

Wie bereits erwähnt ist dies kein einmalig zu durchschreitender Pfad. Planen Sie den beschriebenen Ablauf kontinuerlich durchzuführen und halten Sie Ihr Sicherheitskonzept und Ihre Sicherheitsorganisation dadurch stehts aktuell und sicher. Unsere kompetenten Experten helfen Ihnen gerne dabei.

Auswertung der Reifegrade der Kapitel des BSI IT-Grundschutz Kompendiums. (Risk-Dashboard)

Jetzt unverbindlich Demo anfordern

Erfahren Sie, wie Sie die BSI IT-Grundschutz Methodik mit HITGuard einfach und effizient umsetzen können

Erfolgsgeschichte

Emons Holding GmbH & Co. KG

Transport- & Logistikbranche

3.650 Mitarbeiter

Emons Spedition & Logistik

Situation: Als international tätiges Logistikunternehmen ist Emons besonders am Schutz der kritischen Informationswerte gelegen, die das Fundament der erfolgreichen Kundendienstleistungen bilden.

Ziel: Implementierung eines hybriden Informationssicherheitsmanagementsystem (ISMS), das maßgeblich auf der internationalen Normenfamilie der ISO sowie den Empfehlungen des IT-Grundschutz-Kompendiums des BSI basiert.

Umsetzung: HITGuard bietet die Möglichkeit einer Hybridimplementierung. Die beiden Normen für Informationssicherheit können gemeinsam und aufeinander abgestimmt verwendet werden. Man muss sich nicht für das eine oder das andere entscheiden, sondern kann die verfügbaren Normen und Standards sowie die in HITGuard zu beziehenden Wissensdatenbanken in Kombination verwenden.

Ergebnis: Emons konnte ressourcenschonend und schnell die gewünschten Ergebnisse erzielen. Die Erfüllung aller internen und externen Vorgaben zu Informationssicherheit und Datenschutz mit den Vorgaben und Empfehlungen der beiden Standards ist auf Knopfdruck möglich.